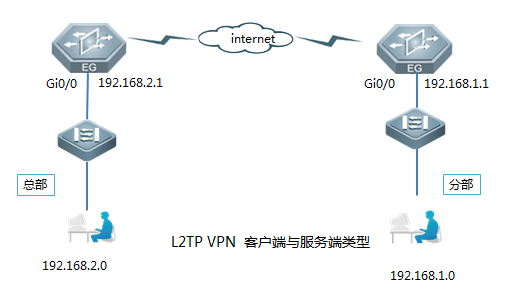

一、组网需求

某公司分部需要访问总部的服务器资料,而且需要频繁的访问,希望由分部路由器做为客户端进行拔号,分部员工访问总部资料时不用去设置拔号,要实现与访问自己内部服务器一样透明。

二、配置要点

1、配置routeA(总部)为l2tp服务器端。

2、配置routeB(分部)为l2tp客户端。

3、配置routeA(总部)网络位置要选择为总部,配置routeB(分部)的网络位置要选择分支。

4、VPN服务器隧道IP与地址池ip必须是同个网段的,VPN隧道ip不能与内网其他地址段冲突。

5、在客户端配置去往服务端网段静态路由。

6、开启“允许总部访问分支内网”的选项,开启后填写分支机构需要下发的ip地址(任意填写地址,只要是虚拟地址范围内的即可)会自动下发去往分支机构的路由,实现两个局域内网之间互访。

7、配置vpn后设备会自动下发aaa配置 (登录设备的时候会提示输入用户名和密码,所以要重新配置telnet的密码)。

三、配置步骤

1、Route A(总部) 的配置步骤

1)点击【网络】-【VPN配置】,选择“我在总部“,点击”开始配置“;

2)VPN类型,选择”L2TP“,点击下一步;

3)配置VPN服务器客户端地址范围和DNS,点击”下一步“;

注意:VPN服务器客户端地址范围,需要确保这些地址未被局域网内其他地方使用

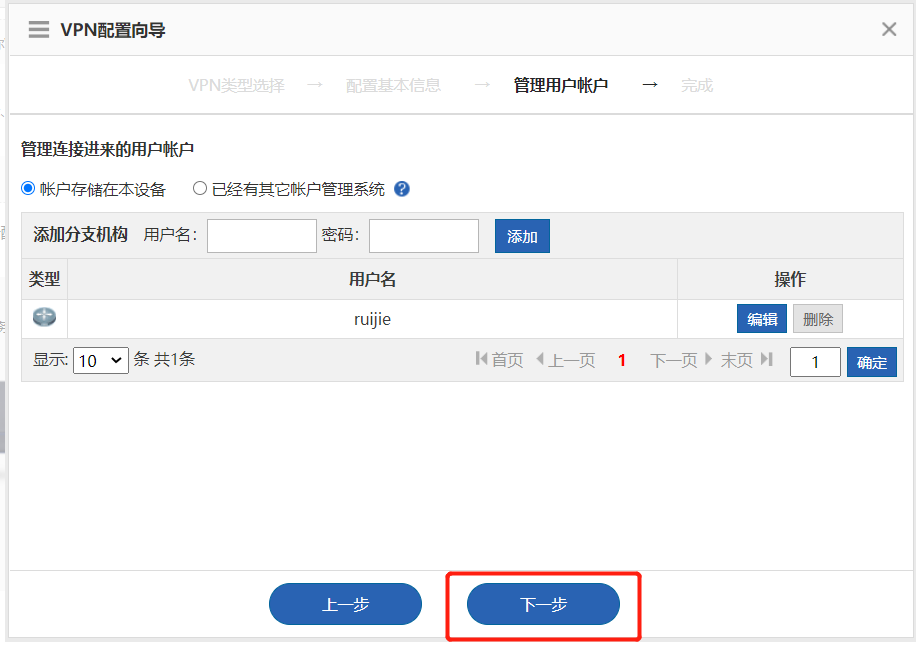

4)添加vpn拨入的用户名和密码,新建或添加,账号信息保存成功后点击“确定”;

5)点击下一步,L2TP总部配置完成;

6)特殊情况:总部想要访问分支的内网网段

点击【网络】-【VPN配置】-【表格】-【管理本机配置】-【修改配置】,开启“允许总部访问分支内网”;

填写分支机构隧道IP(只要是总部客户端地址范围内的即可),该地址与分部配置的本机隧道P一致;填写要访问的分支内网网段;

NBR总部会自动下发去往分支机构的路由,实现两个局域内网之间互访。

2、Route B(分支) 的配置步骤

1)点击【网络】-【VPN配置】,选择"我在分支机构",点击“开始配置”;

2)VPN类型选择,勾选”L2TP“,点击下一步;

2)VPN类型选择,勾选”L2TP“,点击下一步;

3)进行分支机构配置

注:若是总部开启了“允许总部访问分支内网”,想要实现总部访问分支内网,分部需要添加配置

注:若是总部开启了“允许总部访问分支内网”,想要实现总部访问分支内网,分部需要添加配置

勾选“允许总部访问分支内网”,“本机隧道IP”,并填写总部配置的分支机构隧道IP。

4)点击下一步配置完成。

四、配置验证

1) 在总部查看vpn是否成功

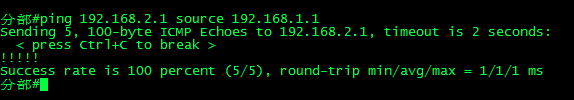

2)分支ping总部

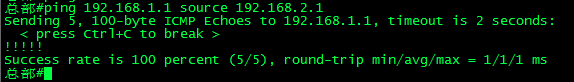

3)总部ping分支

五、生成的配置命令

总部:

username test password 123 // 配置拨远程客户端的用户名及密码

ip local pool l2tppool 192.168.10.1 192.168.10.254//为远程客户分配IP的地址池

!

vpdn enable //使能VPDN

vpdn-group l2tp //配置l2tp VPN相关参数的组

! Default PPTP VPDN group

accept-dialin //指定服务端接收来自客户端的隧道和会话拨入

protocol l2tp //指定VPDN协议

virtual-template 2 //指定任何入站PPP会话都将由虚拟接口接入,虚拟接入接口克隆(复制)了虚拟模板接口2的配置

interface Loopback 1

ip address 192.168.10.1 255.255.255.255

!

interface Virtual-Template 2

ppp ipcp dns 8.8.8.8 //配置下发给远程客户端的DNS地址

ppp authentication pap chap //配置PPP验证类型为PAP或者CHAP

ip nat inside

ip tcp adjust-mss 1368

ip mtu 1408

ip unnumbered Loopback 1 //虚模板接口借用lo0地址.

peer default ip address pool l2tppool //为远程客户分配IP的地址池

//如果客户端指定I隧道IP地址,可以用明细路由指向对端隧道IP,实现服务端内网访问LAC内网

分支:

l2tp-class l2x //l2tp-class下面主要配置控制消息携带的一些AVP参数,如主机名、隧道验证等

authentication //开启L2TP隧道验证(可选)

hostname Client //配置本地主机名(可选),若这里不配置,则使用全局的hostname

pseudowire-class pw //配置伪线参数,选择使用的封装协议是v2还是v3

encapsulation l2tpv2 //配置封装协议为L2TPv2

protocol l2tpv2 l2x //配置信令协议为L2TPv2,并关联前面定义的l2tp-class(控制消息的AVP参数)

!

interface Virtual-ppp 1 //配置虚拟PPP接口,该接口将与LNS的相关PPP接口进行PPP协商,并通过L2TP隧道的封装达到与LNS的PPP接口直联的目的

ppp chap hostname test

ppp chap password test

ppp pap sent-username test password test

ip nat outside

ip tcp adjust-mss 1368

ip mtu 1408

ip address 192.168.10.2 255.255.255.0

pseudowire 192.168.33.56 12 encapsulation l2tpv2 pw-class pw

!

ip nat pool nat_pool prefix-length 24

address interface Virtual-ppp 1 match interface Virtual-ppp 1

!

ip route 192.168.2.0 255.255.255.0 Virtual-ppp 1